Der Windows Defender ist manchmal schwer zu „analaysieren“, besonders wenn es bei der Cloud Anbindung etwas klemmt. Microsoft bietet da aber zwei gute Werkzeuge.

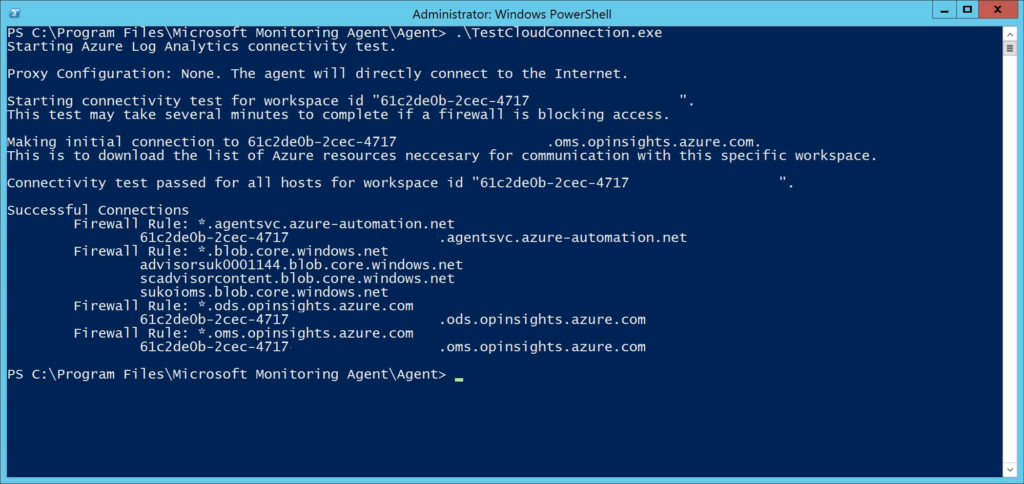

TestCloudConnection.exe

Das erste Tool „TestCloudConnection.exe“ sollte nach erfolgreicher Installation des Microsoft Monitoring Agents (MMA) auf dem System vorhanden sein und kann aus dem Ordner „C:\Programme\Microsoft Monitoring Agent\Agent“ mit Administratoren Rechten ausgeführt werden.

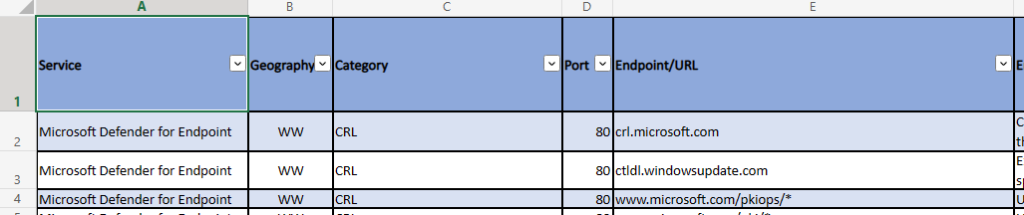

Welche URLs ihr alle benötigt hat Microsoft in einem umfangreichen Excel Dokument bereitgestellt. Dieses könnt ihr euch hier anschauen.

In dieser Excel Tabelle findet ihr das Produkt und umfangreiche Filter incl. Beschreibung, so dass ihr die benötigten URLs je nach Betriebssystem und Bedarf filtern könnt. Neben den URL’s findet ihr auch alle Windows Prozesse, die ihr vielleicht im z.B. Task Manager sehen könntet.

| Windows 11, Windows 10, Windows Server 2022 and Windows Server 2019 | ||

| MpCmdRun.exe | C:\Program Files\Windows Defender | Microsoft Defender Antivirus command-line utility |

| MpDlpCmd.exe | C:\Program Files\Windows Defender | Microsoft Endpoint DLP command-line utility |

| MsMpEng.exe | C:\Program Files\Windows Defender | Microsoft Defender Antivirus service executable |

| ConfigSecurityPolicy.exe | C:\Program Files\Windows Defender | Microsoft Security Client Policy Configuration Tool |

| NisSrv.exe | C:\Program Files\Windows Defender | Microsoft Defender Antivirus Network Realtime Inspection |

| MsSense.exe | C:\Program Files\Windows Defender Advanced Threat Protection | Microsoft Defender for Endpoint service executable |

| SenseCnCProxy.exe | C:\Program Files\Windows Defender Advanced Threat Protection | Microsoft Defender for Endpoint communication module |

| SenseIR.exe | C:\Program Files\Windows Defender Advanced Threat Protection | Microsoft Defender for Endpoint Sense IR (Incident Response) module |

| SenseCE.exe | C:\Program Files\Windows Defender Advanced Threat Protection\Classification | Microsoft Defender for Endpoint Sense CE (Classification Engine) module |

| SenseSampleUploader.exe | C:\Program Files\Windows Defender Advanced Threat Protection | Microsoft Defender for Endpoint Sample Upload module |

| SenseNdr.exe | C:\Program Files\Windows Defender Advanced Threat Protection | Microsoft Defender for Endpoint Sense NDR (Network Detection and Response) module |

| SenseSC.exe | C:\Program Files\Windows Defender Advanced Threat Protection | Microsoft Defender for Endpoint Sense SC (Screenshot Capture) module |

| SenseCM.exe | C:\Program Files\Windows Defender Advanced Threat Protection | Microsoft Defender for Endpoint Sense CM (Configuration Management) |

Microsoft Defender für Endpunkt Client Analyzer

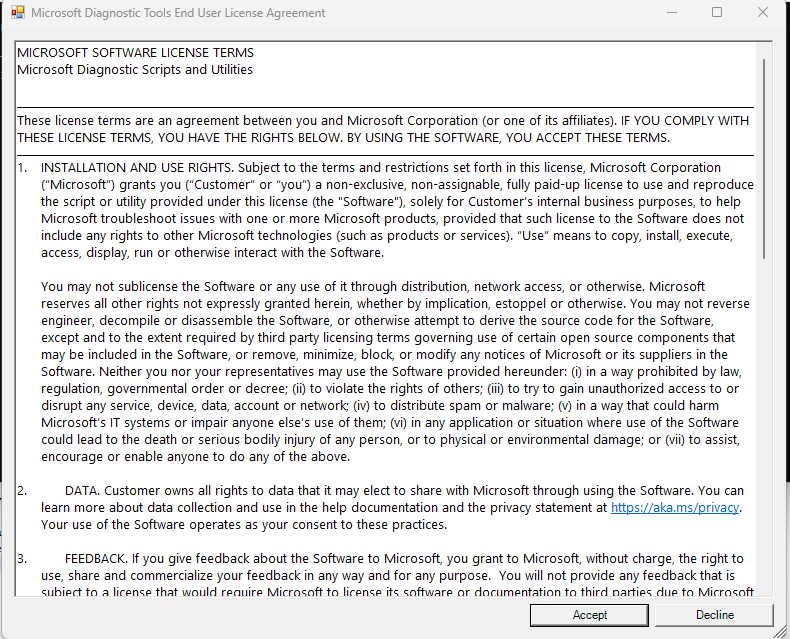

Alternativ könnt ihr euch auch des zweiten Tools bedienen und dieses auf z.B. einem Testgerät herunterladen. Den „Microsoft Defender für Endpunkt Client Analyzer“ startet ihr aus einer CMD mit administrativen Rechten. Am besten natürlich aus dem Tab fähigen neuen Terminal Tool: Wer das nicht kennt, der schaut hier.

Ihr müsst nun die Lizenzbedingungen akkzeptieren:

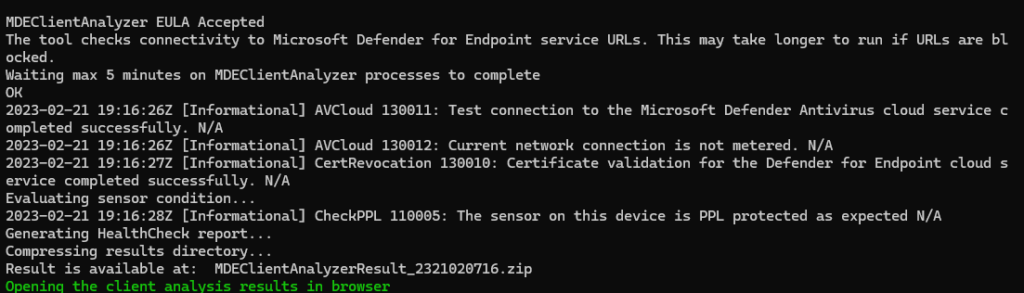

Der Output auf meinem TestClient sieht dann wie folgt aus:

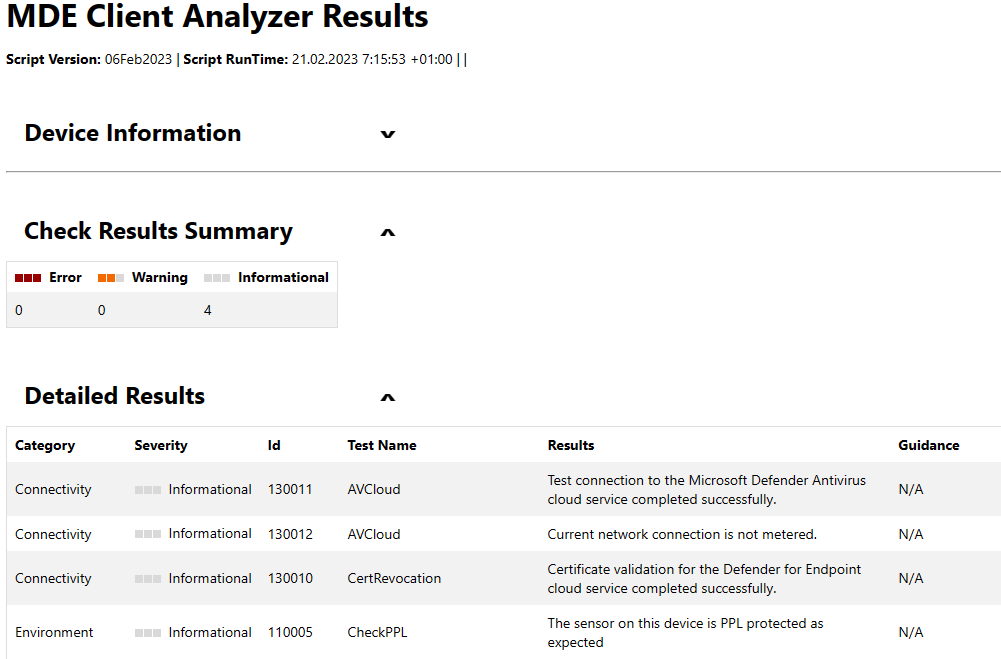

Den Report bekommt ihr in einer Zip Datei, die dann im Browser so aussehen sollte:

Die Tipps findet ihr übrigens auch auf der Webseite von Microsoft. Mein persönliches Dank an Microsoft, da ich da einmal lächeln musste. In der URL versteckt sich noch immer der Ursprung „ATP Advanced Threat Protection“.