Microsoft hat am 23.03.2023 angekündigt, wie mit dauerhaft nicht gepatchten Exchange Systemen und damit einem Sicherheitsrisiko in Zukunft umgegangen wird. Dieser Artikel ist nur in Englisch hier verfügbar. Dies ist eine extrem wichtige Information. Da dies gerade kleinere IT Abteilungen ohne Patchlösung für ihre Exchange Systeme treffen kann, habe ich den Artikel hier übersetzt.

Orginalartikel von Microsoft in Englisch am 23.03.2023 im Technet veröffentlicht.

Drosselung und Blockierung von E-Mails von dauerhaft anfälligen Exchange-Servern an Exchange Online

Im Zuge der weiteren Verbesserung der Sicherheit unserer Cloud werden wir uns mit dem Problem der E-Mails befassen, die von nicht unterstützten und nicht gepatchten Exchange-Servern an Exchange Online gesendet werden. Der Einsatz nicht unterstützter oder nicht gepatchter Software birgt viele Risiken, aber das bei weitem größte Risiko ist die Sicherheit. Sobald eine Version von Exchange Server nicht mehr unterstützt wird, erhält sie auch keine Sicherheitsupdates mehr. Schwachstellen, die nach Ablauf des Supports entdeckt werden, werden nicht mehr behoben. Ähnliche Risiken birgt der Einsatz von Software, die nicht für bekannte Sicherheitslücken gepatcht ist. Sobald ein Sicherheitsupdate veröffentlicht ist, werden böswillige Akteure das Update zurückentwickeln, um besser zu verstehen, wie die Sicherheitslücke auf ungepatchten Servern ausgenutzt werden kann.

Microsoft verwendet für seine Cloud-Dienste das Zero-Trust-Sicherheitsmodell, das voraussetzt, dass die angeschlossenen Geräte und Server nachweislich gesund sind und verwaltet werden. Server, die nicht unterstützt werden oder nicht gepatcht sind, sind dauerhaft anfällig. Sie können nicht als vertrauenswürdig eingestuft werden, so dass von ihnen gesendete E-Mail-Nachrichten nicht vertrauenswürdig sind. Dauerhaft anfällige Server erhöhen das Risiko von Sicherheitsverletzungen, Malware, Hackerangriffen, Datenexfiltration und anderen Angriffen erheblich.

Wir haben bereits mehrfach darauf hingewiesen, dass es für Kunden von entscheidender Bedeutung ist, ihre Exchange-Server zu schützen, indem sie sich über aktuelle Updates auf dem Laufenden halten und andere Maßnahmen ergreifen, um die Sicherheit ihrer Umgebung weiter zu erhöhen. Viele Kunden haben Maßnahmen ergriffen, um ihre Umgebung zu schützen. Es gibt aber immer noch viele Exchange-Server, die nicht mehr unterstützt werden oder mit den Updates deutlich im Rückstand sind.

Erzwingen der Umsetzung von Updates über die Transportschnittstellen

Um dieses Problem zu lösen, aktivieren wir ein transportbasiertes Durchsetzungssystem in Exchange Online, das drei Hauptfunktionen hat: Berichterstattung, Drosselung und Sperrung. Das System wurde entwickelt, um Administratoren über nicht unterstützte oder nicht gepatchte Exchange-Server in ihrer lokalen Umgebung zu informieren, die eine Korrektur (Upgrade oder Patching) benötigen. Das System verfügt auch über Drossel- und Blockierfunktionen. Wenn ein Server nicht repariert wird, wird der E-Mail-Verkehr von diesem Server gedrosselt (verzögert) und schließlich blockiert.

Wir wollen legitime E-Mails nicht verzögern oder blockieren, aber wir wollen das Risiko verringern, dass bösartige E-Mails in Exchange Online eindringen, indem wir Schutzmaßnahmen und Standards für E-Mails einführen, die in unseren Cloud-Dienst gelangen. Wir möchten auch die Aufmerksamkeit von Kunden wecken, die nicht unterstützte oder nicht gepatchte Exchange-Server haben. Dies soll sie ermutigen, ihre lokalen Umgebungen zu sichern.

Reporting

Seit Jahren steht Exchange Server-Administratoren der Exchange Server Health Checker zur Verfügung. Dieser erkennt gängige Konfigurations- und Leistungsprobleme und sammelt nützliche Informationen. Zum Beispiel welche Server nicht unterstützt werden oder nicht gepatcht sind. Der Health Checker kann sogar farbcodierte HTML-Berichte erstellen, die dir helfen, Prioritäten für die Serverbehebung zu setzen.

Wir fügen dem Exchange Admin Center (EAC) in Exchange Online einen neuen Mailflow-Bericht hinzu. Dieser ist unabhängig vom Health Checker. Er informiert einen Tenant-Administrator über alle nicht unterstützten oder veralteten Exchange-Server in seiner Umgebung. Dies geschieht, wenn sie sich mit Exchange Online verbinden, um E-Mails zu versenden.

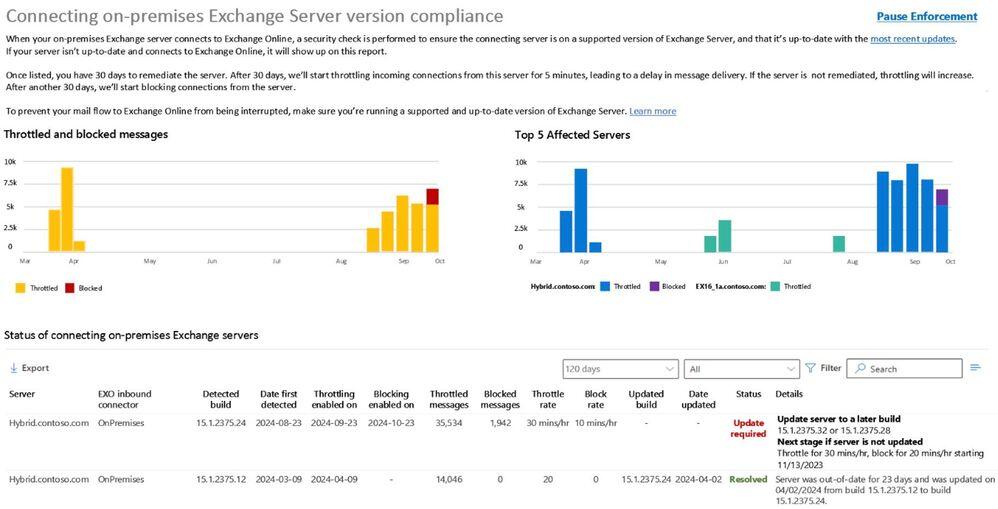

Abbildung 1 zeigt, wie der neue Bericht aussehen könnte, wenn er veröffentlicht wird:

Der neue Bericht über den E-Mail-Verkehr liefert Details über die Drosselung oder Blockierung von Nachrichten. Auch liefert er Informationen darüber, was als Nächstes passiert, wenn keine Maßnahmen ergriffen werden, um den Server zu reparieren. Admins können diesen Bericht nutzen, um Updates (für Server, die aktualisiert werden können) und Upgrades oder Migrationen (für Server, die nicht aktualisiert werden können) zu priorisieren.

Drosselung (Throttling)

Wenn ein Server nach einer bestimmten Zeit (siehe unten) nicht repariert wird, beginnt Exchange Online, die Nachrichten von diesem Server zu drosseln. In diesem Fall gibt Exchange Online einen SMTP 450-Fehler an den sendenden Server aus, der diesen dazu veranlasst, die Nachricht in die Warteschlange zu stellen und später erneut zu senden, was zu einer verzögerten Zustellung der Nachrichten führt. In diesem Fall wird der sendende Server automatisch versuchen, die Nachricht erneut zu versenden. Ein Beispiel für den SMTP-Fehler 450 ist unten aufgeführt:

450 4.7.230 Connecting Exchange server version is out-of-date; connection to Exchange Online throttled for 5 mins/hr. Für weitere Informationen siehe https://aka.ms/BlockUnsafeExchange.

Die Dauer der Drosselung wird mit der Zeit immer länger. Die schrittweise Drosselung über mehrere Tage hinweg soll das Bewusstsein der Administratoren schärfen. Es gibt ihnen Zeit geben, den Server zu reparieren. Wenn der Administrator den Server jedoch nicht innerhalb von 30 Tagen nach Beginn der Drosselung in Ordnung bringt, wird die Durchsetzung so weit gehen, dass E-Mails blockiert werden.

Blockierung (Blocking)

Wenn die Drosselung keinen Administrator dazu veranlasst, den Server zu reparieren, werden die E-Mails von diesem Server nach einer bestimmten Zeit (siehe unten) blockiert. Exchange Online gibt einen permanenten SMTP 550-Fehler an den Absender aus, der eine Nichtzustellungsmeldung (NDR) an den Absender auslöst. In diesem Fall muss der Absender die Nachricht erneut verschicken. Ein Beispiel für den SMTP 550-Fehler ist unten zu sehen:

550 5.7.230 Connecting Exchange server version is out-of-date; connection to Exchange Online blocked for 10 mins/hr. Für weitere Informationen siehe https://aka.ms/BlockUnsafeExchange.

Stufen der Drosselung bis zur Blockade (Enforcement Stages)

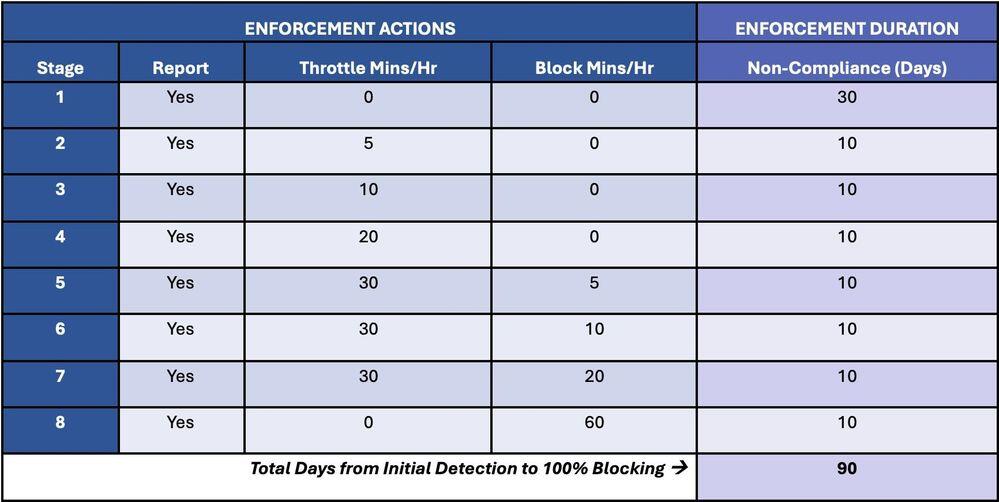

Wir verfolgen absichtlich einen progressiven Ansatz, bei dem die Drosselung im Laufe der Zeit schrittweise erhöht und die Sperrung in immer höheren Stufen eingeführt wird, bis schließlich 100% des nicht konformen Datenverkehrs gesperrt werden.

Die Durchsetzungsmaßnahmen werden im Laufe der Zeit eskalieren (z. B. Drosselung erhöhen, Blockierung hinzufügen, Blockierung erhöhen, vollständige Blockierung), bis der Server wieder in Ordnung gebracht ist: entweder aus dem Verkehr gezogen (für Versionen, die das Ende ihrer Lebensdauer erreicht haben) oder aktualisiert (für unterstützte Versionen mit verfügbaren Updates).

In Tabelle 1 sind die Stufen der schrittweisen Durchsetzung im Zeitverlauf aufgeführt:

Stufe 1 ist ein reiner Berichtsmodus, der beginnt, wenn ein nicht konformer Server zum ersten Mal entdeckt wird. Sobald der Server entdeckt wird, erscheint er in dem bereits erwähnten veralteten Bericht und der Administrator hat 30 Tage Zeit, den Server zu reparieren.

Sollte der Server nicht innerhalb von 30 Tagen repariert wird, beginnt die Drosselung, die in den nächsten 30 Tagen alle 10 Tage in den Stufen 2-4 erhöht wird.

Wenn der Server nicht innerhalb von 60 Tagen nach der Entdeckung saniert wird, beginnen Drosselung und Sperrung, die in den Stufen 5-7 alle 10 Tage über die nächsten 30 Tage erhöht werden.

Ist der Server 90 Tage nach der Entdeckung noch nicht repariert wurde, erreicht er Stufe 8 und Exchange Online akzeptiert keine Nachrichten mehr von diesem Server. Wenn der Server gepatcht wird, nachdem er dauerhaft blockiert wurde, akzeptiert Exchange Online wieder Nachrichten von diesem Server, solange er die Anforderungen erfüllt. Wenn ein Server nicht gepatcht werden kann, muss er dauerhaft aus dem Dienst entfernt werden.

Initialer Geltungsbereich (Initial Scope)

Das Durchsetzungssystem wird schließlich für alle Versionen von Exchange Server und alle E-Mails gelten, die in Exchange Online eingehen, aber wir beginnen mit einer sehr kleinen Untergruppe von veralteten Servern: Exchange 2007-Server, die sich über einen Inbound-Connector vom Typ OnPremises mit Exchange Online verbinden.

Wir haben uns bewusst dafür entschieden, mit Exchange 2007 zu beginnen, weil es die älteste Exchange-Version ist, von der man in einer hybriden Konfiguration zu Exchange Online migrieren kann, und weil diese Server von Kunden verwaltet werden, die wir kennen und zu denen wir eine Beziehung haben.

Nach diesem ersten Einsatz werden wir schrittweise weitere Exchange Server-Versionen in den Geltungsbereich des Enforcement-Systems aufnehmen. Schließlich werden wir unseren Geltungsbereich auf alle Versionen von Exchange Server ausweiten, unabhängig davon, wie sie E-Mails an Exchange Online senden.

Wir werden auch Message Center-Posts versenden, um unsere Kunden zu informieren. Heute senden wir einen Message Center-Beitrag an alle Exchange Server-Kunden, der sie auf diesen Blog-Beitrag hinweist. Außerdem werden wir 30 Tage, bevor ihre Version von Exchange Server in das Enforcement-System aufgenommen wird, gezielte Message Center-Posts an die Kunden senden. Darüber hinaus werden wir unsere Kunden 30 Tage vor der Ausweitung auf E-Mails, die über OnPremises-Konnektoren eingehen, über das Message Center informieren.

Kommentar des Autor’s dieses Artikels

Weitere Informationen und Details findet ihr noch auf der Orginalwebseite. Microsoft bietet hier explizit die Möglichkeit an, Feedback zu geben. Entsprechend bisheriger Erfahrungen, kann man hier auch als Kunde einen Einfluss haben.

Persönlich begrüße ich diese Entscheidung und finde gut, dass Microsoft die bestehenden Exchange Online Kunden beschützt. Bei wenigen anderen Kunden und Softwareherstellern, würden wir uns negativ äußern, wenn nachweislich angreifbare Systeme von der Kommunikation ausgeschlossen werden. Microsoft informiert hier auch im Vorfeld, während einer Eskalation Phase und gewährt ausreichend Zeit für ein Update.

Wer sich hier betroffen fühlt und sein Exchange nicht regelmässig patcht, den Patchstand nicht kennt oder noch auf Exchange 2007 / 2013 setzt, der sollte sich dringend beraten lassen.